גלישת למעלה ושימוש בכלים יחד

אנחנו בסוף הסדרה SysInternals שלנו, והגיע הזמן לעטוף את הכל על ידי מדבר על כל השירותים הקטנים שאנחנו לא לכסות באמצעות תשע השיעורים הראשונים. יש בהחלט הרבה כלים בערכה זו.

בית הספר ניווט- מה הם SysInternals כלים וכיצד אתה משתמש בהם?

- הבנת תהליך Explorer

- באמצעות סייר התהליך כדי לפתור ולאבחן

- הבנת תהליך מעקב

- באמצעות תהליך לפקח על בעיות ולמצוא פריצות הרישום

- באמצעות Autoruns להתמודד עם תהליכי אתחול ותוכנות זדוניות

- באמצעות BgInfo להציג מידע מערכת על שולחן העבודה

- שימוש PsTools לשלוט מחשבים אחרים משורת הפקודה

- ניתוח וניהול קבצים, תיקיות וכוננים

- גלישת למעלה ושימוש בכלים יחד

למדנו כיצד להשתמש ב- Process Explorer כדי לפתור תהליכים פרועים במערכת, ו'מעקב תהליכים 'כדי לראות מה הם עושים מתחת למכסה המנוע. למדנו על Autoruns, אחד הכלים החזקים ביותר להתמודד עם זיהומים של תוכנות זדוניות ו- PsTools כדי לשלוט במחשבים אישיים אחרים משורת הפקודה.

היום אנחנו הולכים לכסות את כלי עזר הנותרים בערכה, אשר ניתן להשתמש בהם עבור כל מיני מטרות, החל הצפייה חיבורי רשת כדי לראות הרשאות אפקטיביות על אובייקטים מערכת קבצים.

אבל קודם, נלך דרך תרחיש לדוגמה היפותטי כדי לראות איך אתה יכול להשתמש במספר כלים יחד כדי לפתור בעיה ולעשות קצת מחקר על מה שקורה.

איזה כלי כדאי להשתמש?

לא תמיד יש רק כלי אחד לתפקיד - עדיף להשתמש בהם ביחד. הנה תרחיש לדוגמה לתת לך מושג איך אתה יכול להתמודד עם החקירה, אם כי ראוי לציין שיש כמה דרכים להבין מה קורה. זה רק דוגמה מהירה כדי לעזור להמחיש, והוא בהחלט לא רשימה מדויקת של הצעדים הבאים.

תרחיש: המערכת פועלת לאט, חשד Malware

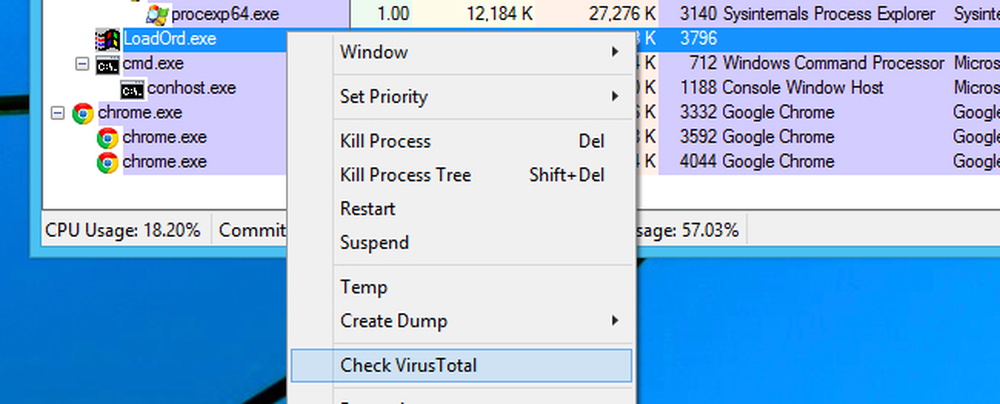

הדבר הראשון שאתה צריך לעשות זה לפתוח את Explorer Explorer ולראות מה התהליכים משתמשים במשאבים על המערכת. לאחר שתזהה את התהליך, עליך להשתמש בכלים המובנים ב- Process Explorer כדי לאמת את התהליך בפועל, לוודא שהוא לגיטימי, ולבחור לסרוק את התהליך עבור וירוסים באמצעות שילוב VirusTotal מובנה.

תהליך זה הוא למעשה שירות SysInternals, אבל אם זה לא היה, היינו בודקים את זה.

תהליך זה הוא למעשה שירות SysInternals, אבל אם זה לא היה, היינו בודקים את זה. הערה: אם אתה באמת חושב שאולי יש תוכנות זדוניות, זה בדרך כלל מועיל לנתק או להשבית גישה לאינטרנט במחשב זה בעת פתרון בעיות, אם כי ייתכן שתרצה לעשות בדיקות VirusTotal הראשון. אחרת תוכנה זדונית עלולה להוריד תוכנות זדוניות נוספות, או להעביר מידע נוסף.

אם התהליך לגיטימי לחלוטין, להרוג או להפעיל מחדש את התהליך הפוגע, ולחצות את האצבעות שלך שזה היה מזל. אם אינך רוצה שהתהליך יתחיל יותר, תוכל להסיר אותו או להשתמש ב- Autoruns כדי להפסיק את תהליך הטעינה בעת האתחול.

אם פעולה זו לא פותרת את הבעיה, ייתכן שהגיע הזמן להוציא את Process Monitor ולנתח את התהליכים שכבר זיהית ולברר מה הם מנסים לגשת אליהם. זה יכול לתת לך רמזים לתוך מה בעצם קורה - אולי התהליך מנסה לגשת מפתח הרישום או קובץ שאינו קיים או אין לו גישה, או אולי זה רק מנסה לחטוף את כל הקבצים שלך ולעשות הרבה דברים דקים כמו גישה למידע זה כנראה לא צריך, או לסרוק את כל הכונן שלך ללא סיבה טובה.

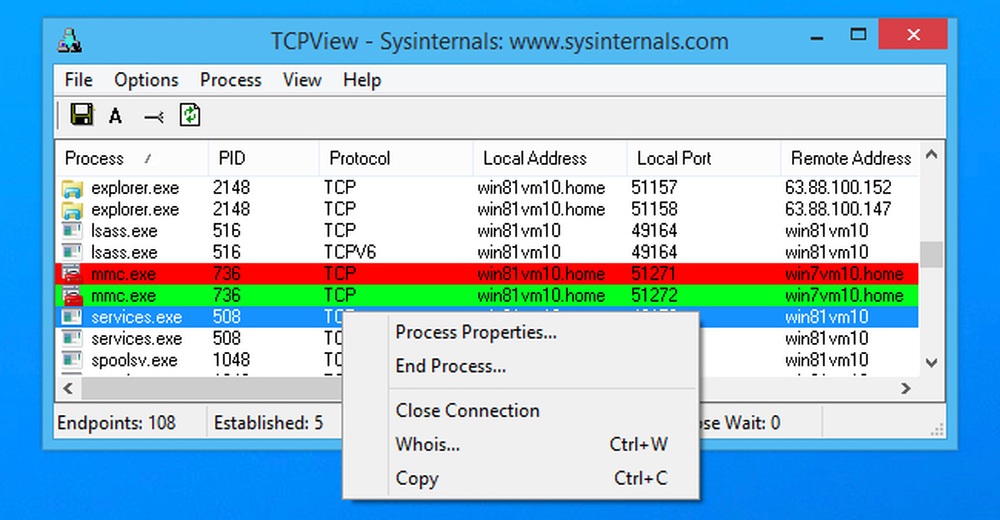

בנוסף, אם אתה חושד כי היישום מתחבר למשהו שהוא לא צריך, שהוא נפוץ מאוד במקרה של תוכנות ריגול, היית לשלוף את כלי השירות TCPView כדי לוודא אם זה המקרה.

בשלב זה אתה יכול לקבוע כי התהליך הוא תוכנה זדונית או ב crapware. כך או כך אתה לא רוצה את זה. באפשרותך להפעיל את תהליך הסרת ההתקנה אם הן מופיעות ברשימה 'הסרת תוכניות' של לוח הבקרה, אך פעמים רבות הן אינן מופיעות ברשימה או לא לנקות אותן כהלכה. זה כאשר אתה מוציא את Autoruns ולמצוא כל מקום כי היישום יש מכור לתוך ההפעלה, ו nuke אותם משם, ולאחר מכן nuke כל הקבצים.

הפעלת סריקת וירוסים מלאה של המערכת שלך הוא גם מועיל, אבל מאפשר להיות כנים ... רוב crapware ותוכנות ריגול מקבל מותקן למרות אנטי וירוס יישומים להיות מותקן. מניסיוננו, רוב האנטי וירוס יהיה בשמחה הדו"ח "כל ברור" בעוד המחשב שלך בקושי לפעול בגלל תוכנות ריגול ו crapware.

TCPView

כלי זה הוא דרך מצוינת לראות אילו יישומים במחשב שלך מתחברים לאילו שירותים ברשת. אתה יכול לראות את רוב המידע הזה על שורת הפקודה באמצעות netstat, או קבור את ממשק Explorer Explorer / צג, אבל זה הרבה יותר קל פשוט לפתוח TCPView ולראות מה מתחבר מה.

הצבעים ברשימה הם די פשוט דומה לשירותים אחרים - ירוק בהיר פירושו החיבור פשוט הופיע, אדום פירושו החיבור הוא סוגר, וצהוב פירושו החיבור השתנה.

אתה יכול גם להסתכל על מאפייני התהליך, לסיים את התהליך, לסגור את החיבור, או למשוך דוח Whois. זה פשוט, פונקציונלי, מאוד שימושי.

הערה: בעת טעינת ה- TCPView בפעם הראשונה, ייתכן שתראה טון של חיבורים מ- [System Process] לכל סוגי כתובות האינטרנט, אך בדרך כלל אין זו בעיה. אם כל החיבורים נמצאים במצב TIME_WAIT, פירוש הדבר שהחיבור נסגר, ואין תהליך להקצאת החיבור, כך שהם צריכים לעלות כפי שהוקצו ל- PID 0 מאחר שאין PID להקצות אותו ל.

זה קורה בדרך כלל כאשר אתה טוען את TCPView לאחר מחובר לחבורה של דברים, אבל זה צריך ללכת אחרי כל הקשרים לסגור ואתה שומר TCPView פתוח.

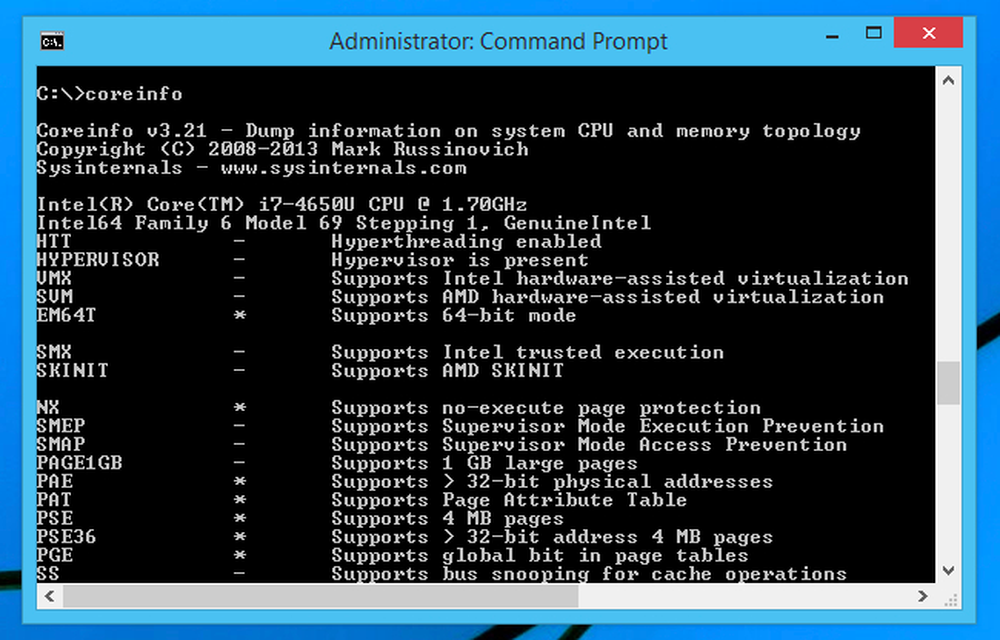

Coreinfo

מציג מידע על מעבד המערכת ועל כל התכונות. תהית אם המעבד שלך הוא 64 סיביות או אם הוא תומך וירטואליזציה מבוססי חומרה? אתה יכול לראות את כל זה הרבה, הרבה יותר עם השירות coreinfo. זה יכול להיות שימושי באמת אם אתה רוצה לראות אם מחשב ישן יותר יכול להפעיל את גירסת 64 סיביות של Windows או לא.

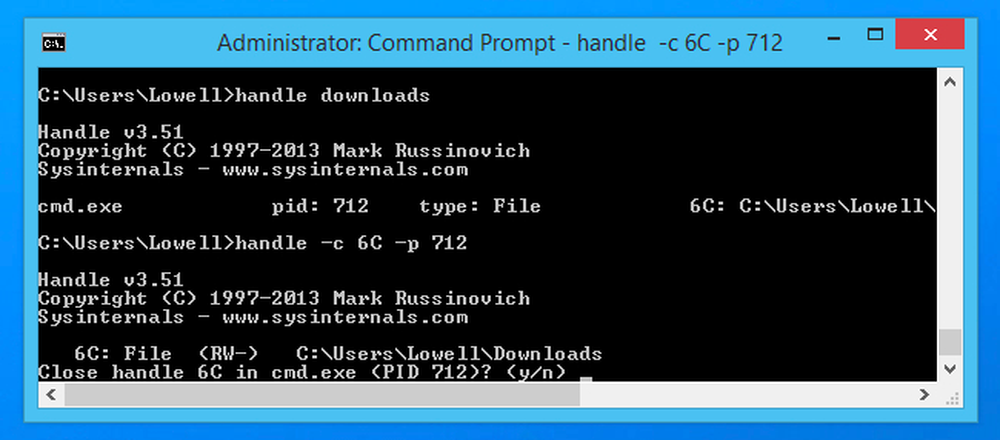

ידית

כלי זה עושה את אותו הדבר כי Explorer התהליך עושה - אתה יכול לחפש במהירות כדי לגלות איזה תהליך יש ידית פתוחה כי הוא חוסם גישה למשאב, או מחיקת משאב. התחביר הוא די פשוט:

ידית

ואם אתה רוצה לסגור את הידית, אתה יכול להשתמש בקוד הידקסדצימלי (עם C) ברשימה בשילוב עם מזהה תהליך (בורר) כדי לסגור אותו.

handle -c -p

זה כנראה הרבה יותר קל להשתמש Explorer התהליך עבור משימה זו.

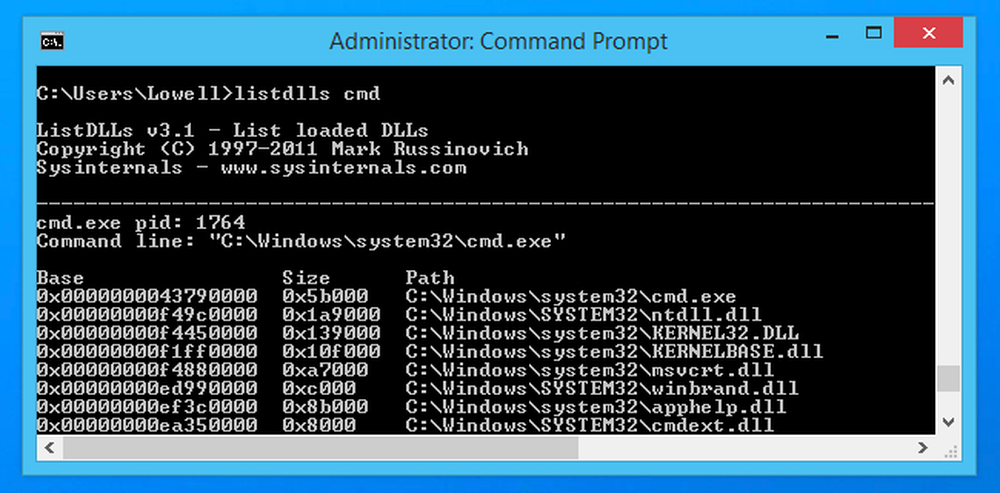

ListDlls

בדיוק כמו סייר התהליך, זה רשימות השירות את קבצי DLL נטענים כחלק מתהליך. זה הרבה יותר קל להשתמש Explorer התהליך, כמובן.

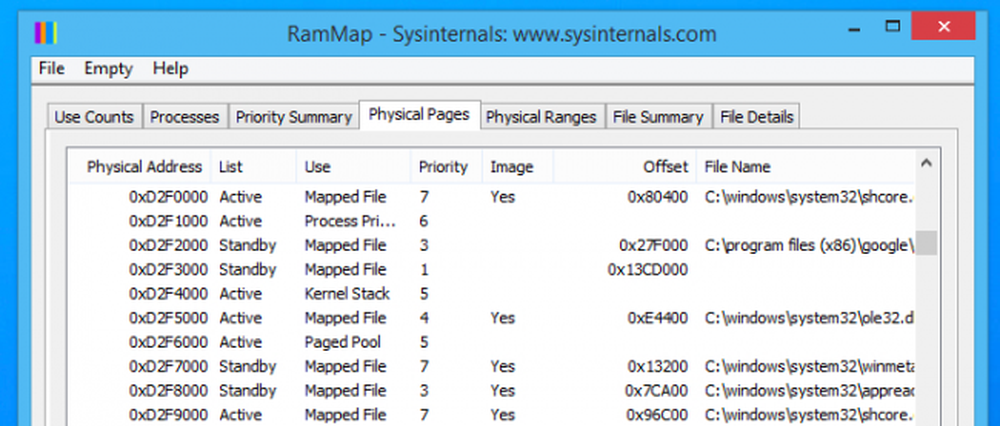

ראמאמפ

כלי זה מנתח את השימוש בזיכרון הפיזי שלך, עם המון דרכים שונות כדי לדמיין את הזיכרון, כולל על ידי דפים פיזיים, שבו אתה יכול לראות את המיקום ב- RAM כי כל הפעלה טעון לתוך.

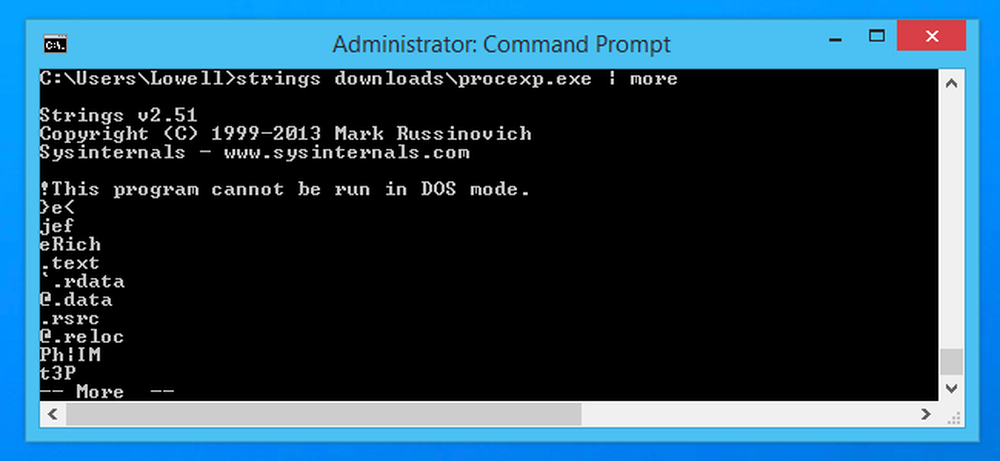

מחרוזות מוצא טקסט הניתן לקריאה על ידי המשתמש ביישומים וב- DLL

אם אתה רואה כתובת אתר מוזרה כמחרוזת בחבילת תוכנה כלשהי, הגיע הזמן לדאוג. איך היית רואה את החוט המוזר הזה? באמצעות כלי השירות מחרוזות משורת הפקודה (או באמצעות הפונקציה ב- Process Explorer במקום זאת).

דף הבא: קביעת תצורה של כניסה אוטומטית ושל ShellRunAs